Student knackt Erpresser-Schädling für Android

Gegenmittel für Verschlüsselungs-Malware "Simplocker" in Aussicht

|

Zahlen zum Entsperren: Das ist bei diesem Schädling nicht nötig (Foto: eset.com) |

Brighton/Bratislava (pte022/17.06.2014/13:35) Der britische Informatikstudent Simon Bell hat die erste Verschlüsselungs-Ransomware für Android analysiert und in seinem Blog http://securehoney.net ein Gegenmittel für den Schädling in Aussicht gestellt. Das ist für etwaige Betroffene erfreulich, da die Malware Dateien auf der Speicherkarte eines Smartphones verschlüsselt, um den Besitzer zu erpressen. Der vom ESET http://eset.com in der Ukraine entdeckte Schädling ist, wie der Name "Simplocker" schon andeutet, eher einfach.

Vor Rund zwei Wochen hat sich die Experten-Befürchtung, dass Verschlüsselungs-Schädlinge den Sprung auf Android schaffen, bestätigt. Da hat ESET Simplocker entdeckt. Für den Sicherheitsspezialisten kommt es nun nicht überraschend, dass ein Student Abhilfe verspricht. "Es ist eigentlich recht leicht, den Ransomware-Trojaner auseinanderzunehmen, das fest einprogrammierte Passwort zu finden und dann einen Entschlüsseler zu schreiben", meint Robert Lipovsky, Malware Researcher bei ESET, gegenüber pressetext. Doch bleibt abzuwarten, ob Malware-Schreiber nicht mit gefinkelteren Schädlingen nachlegen.

Rasante Entwicklung

Für Windows gibt es schon seit einigen Jahren Schädlinge, die Nutzer mittels Verschlüsselung zu Lösegeldzahlungen nötigen. In Deutschland hat beispielsweise der "Bundestrojaner", der sich als behördliche Aufforderung zur Strafzahlung wegen Porno-Konsums ausgibt, für viel Aufsehen gesorgt. Erst Anfang Mai hatte IKARUS Security Software http://ikarus.at eindringlich davor gewarnt, dass solche Ransomware auch für Android einfach umsetzbar sei. Nur einen Monat später ist ESET tatsächlich auf Simplocker gestoßen.

Ähnlich wie der Bundestrojaner beschuldigt auch dieser Schädling Nutzer illegalen Porno-Konsums, um Lösegeld zu erpressen. Von einer Zahlung ist freilich wie immer bei Ransomware abzuraten. Denn die Cyberkriminellen haben dann zwar sicher Geld und Daten, geben ein Gerät aber nicht unbedingt auch wirklich wieder frei. Alternativ dazu wäre es bei Simplocker möglich, das Gerät unter Datenverlust auf Werkseinstellungen zurückzusetzen. Insofern ist es für technisch weniger versierte User schön, dass Bell der aktuellen Analyse eine Anleitung folgen lassen will, "wie Sie ein Gegenmittel für diese Ransomware schaffen" können.

Einfacher Anfang

Dass der Student dazu in der Lage ist, liegt wohl daran, dass Simplocker eigentlich sehr einfach programmiert ist. Bell stimmt in seiner Analyse mit ESET überein, dass der Schädling wohl eher nur als cyberkriminelle Machbarkeitsstudie zu sehen ist. Eben das gibt Grund zur Sorge. Man wolle zwar nicht spekulieren, betont ESET-Experte Lipovsky. "Angesichts früherer Erfahrungen sind wir gespannt, was sich die Malware-Schreiber einfallen lassen werden", meint er. Für Windows gibt es jedenfalls längst Ransomware, deren Verschlüsselung weitaus besser ist als die von Simplocker.

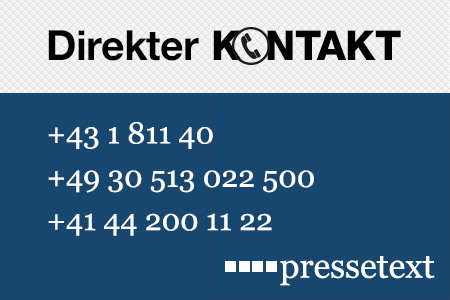

(Ende)| Aussender: | pressetext.redaktion |

| Ansprechpartner: | Thomas Pichler |

| Tel.: | +43-1-81140-303 |

| E-Mail: | pichler@pressetext.com |

| Website: | www.pressetext.com |